Cryptography - Data Security

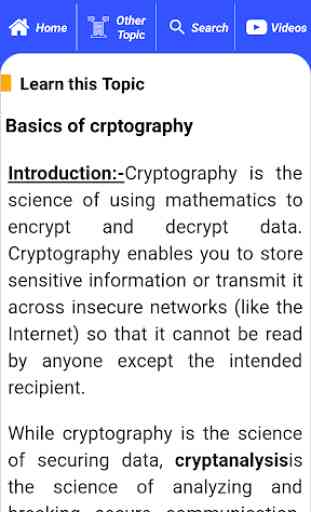

Questa App copre le basi della scienza della crittografia. Spiega come programmatori e professionisti della rete possono utilizzare la crittografia per mantenere la privacy dei dati informatici. A partire dalle origini della crittografia, si muove a spiegare sistemi crittografici, diverse cifre tradizionali e moderni, la crittografia a chiave pubblica, l'integrazione dei dati, l'autenticazione dei messaggi e firme digitali

Tipi di crittografia

1. simmetrica Crittografia a chiave (Secret crittografia a chiave)

2. asimmetrica Crittografia a chiave (crittografia a chiave pubblica)

3. funzione hash

Questa utile applicazione elenca 150 argomenti con dettagliate note, diagrammi, equazioni, formule e materiale didattico, gli argomenti sono elencati in 5 capitoli. L'applicazione si deve avere per tutti gli studenti di scienze di ingegneria e professionisti.

L'applicazione fornisce la revisione rapida e riferimento alle tematiche importanti come un dettagliato note flash card, lo rende facile e utile per lo studente o un professionista per coprire rapidamente il programma del corso prima di un esame o un colloquio di lavoro.

Traccia il tuo apprendimento, impostare promemoria, modificare il materiale di studio, aggiungere argomenti preferiti, condividere gli argomenti sui social media.

Utilizzare questa utile applicazione di ingegneria come tutorial, libro digitale, una guida di riferimento per il programma di studio, materiale didattico, lavoro a progetto, condividendo le vostre opinioni sul blog.

Alcuni degli argomenti trattati in app sono:

1) Fondamenti di crittografia

2) la crittografia convenzionale

3) La gestione delle chiavi e crittografia convenzionale

4) Chiavi

5) Pretty Good Privacy

6) Le firme digitali

7) I certificati digitali

8) L'architettura di sicurezza OSI

9) Sicurezza di rete

10) Tipi di attacchi

11) attacco denial of service

12) Attacco Smurf

13) Distributed Denial of Service Attacks

14) Meccanismo di sicurezza

15) Un modello per la sicurezza di rete

16) simmetrica Crittografie

17) SubstitutionTechniques classica

18) Tecniche di Attuazione Classical

19) Macchina rotore

20) Steganografia

21) Principi Cipher Block

22) Il Data Encryption Standard

23) differenziale Attacco Cryptanalysis

24) Cipher e Reverse Cipher

25) Sicurezza dei DES

26) La forza del DES

27) Differenziale e crittanalisi lineare

28) Cipher Block Principi di progettazione

29) campi finiti

30) l'algoritmo di Euclide

31) finiti campi del modulo GF (p)

32) aritmetica polinomiale

33) Finite campi del modulo GF (2n)

34) L'AES Cipher

35) Substitute Bytes Trasformazione

36) criteri di valutazione per AES

37) ShiftRows Trasformazione

38) Trasformazione AddRoundKey

39) algoritmo AES chiave di espansione

40) Equivalente Inverse Cipher

41) La crittografia multipla e Triple DES

42) Triplo DES con due chiavi

43) cifrario a blocchi Modalità di funzionamento

44) Modalità Cipher Feedback

45) Modalità uscita Commenti

46) Modalità contatore

47) Stream Ciphers

48) L'algoritmo RC4

49) Random Number Generation

50) numeri pseudo-casuali

51) Generatori lineare congruential

52) I numeri casuali generati Cryptographically

53) Generatore BlumShub Blum

54) I veri generatori di numeri casuali

55) Chiave Gerarchia

56) Key Distribution Center

57) Schema di controllo chiave trasparente

58) Controllo Utilizzo chiave

59) La riservatezza Utilizzando la crittografia simmetrica

60) Collegamento contro crittografia end-to-end

61) Key Distribution

62) La riservatezza del traffico

63) numeri primi

64) Teoremi di Fermat \\\ 's e di Eulero \\\' s

65) Test per Primality

66) Il teorema cinese del resto

67) Discrete logaritmi

68) Principi di Public-Key Cryptosystems

69) Algoritmo RSA

70) ottimale Asymmetric Encryption Padding

71) Gestione delle chiavi

72) Distribuzione di chiavi segrete Utilizzando crittografia a chiave pubblica

73) Diffie-Hellman Key Exchange

74) Esempio di algoritmo Deffie Hellman

75) Protocolli Key Exchange

76) L'uomo nel centro Attacco

77) curva ellittica aritmetica

Ogni argomento è completa di diagrammi, equazioni e altre forme di rappresentazioni grafiche per una migliore apprendimento e la comprensione rapida.

La crittografia è parte di informatica, corsi di formazione di ingegneria del software e delle tecnologie dell'informazione corsi di laurea di varie università.

Tipi di crittografia

1. simmetrica Crittografia a chiave (Secret crittografia a chiave)

2. asimmetrica Crittografia a chiave (crittografia a chiave pubblica)

3. funzione hash

Questa utile applicazione elenca 150 argomenti con dettagliate note, diagrammi, equazioni, formule e materiale didattico, gli argomenti sono elencati in 5 capitoli. L'applicazione si deve avere per tutti gli studenti di scienze di ingegneria e professionisti.

L'applicazione fornisce la revisione rapida e riferimento alle tematiche importanti come un dettagliato note flash card, lo rende facile e utile per lo studente o un professionista per coprire rapidamente il programma del corso prima di un esame o un colloquio di lavoro.

Traccia il tuo apprendimento, impostare promemoria, modificare il materiale di studio, aggiungere argomenti preferiti, condividere gli argomenti sui social media.

Utilizzare questa utile applicazione di ingegneria come tutorial, libro digitale, una guida di riferimento per il programma di studio, materiale didattico, lavoro a progetto, condividendo le vostre opinioni sul blog.

Alcuni degli argomenti trattati in app sono:

1) Fondamenti di crittografia

2) la crittografia convenzionale

3) La gestione delle chiavi e crittografia convenzionale

4) Chiavi

5) Pretty Good Privacy

6) Le firme digitali

7) I certificati digitali

8) L'architettura di sicurezza OSI

9) Sicurezza di rete

10) Tipi di attacchi

11) attacco denial of service

12) Attacco Smurf

13) Distributed Denial of Service Attacks

14) Meccanismo di sicurezza

15) Un modello per la sicurezza di rete

16) simmetrica Crittografie

17) SubstitutionTechniques classica

18) Tecniche di Attuazione Classical

19) Macchina rotore

20) Steganografia

21) Principi Cipher Block

22) Il Data Encryption Standard

23) differenziale Attacco Cryptanalysis

24) Cipher e Reverse Cipher

25) Sicurezza dei DES

26) La forza del DES

27) Differenziale e crittanalisi lineare

28) Cipher Block Principi di progettazione

29) campi finiti

30) l'algoritmo di Euclide

31) finiti campi del modulo GF (p)

32) aritmetica polinomiale

33) Finite campi del modulo GF (2n)

34) L'AES Cipher

35) Substitute Bytes Trasformazione

36) criteri di valutazione per AES

37) ShiftRows Trasformazione

38) Trasformazione AddRoundKey

39) algoritmo AES chiave di espansione

40) Equivalente Inverse Cipher

41) La crittografia multipla e Triple DES

42) Triplo DES con due chiavi

43) cifrario a blocchi Modalità di funzionamento

44) Modalità Cipher Feedback

45) Modalità uscita Commenti

46) Modalità contatore

47) Stream Ciphers

48) L'algoritmo RC4

49) Random Number Generation

50) numeri pseudo-casuali

51) Generatori lineare congruential

52) I numeri casuali generati Cryptographically

53) Generatore BlumShub Blum

54) I veri generatori di numeri casuali

55) Chiave Gerarchia

56) Key Distribution Center

57) Schema di controllo chiave trasparente

58) Controllo Utilizzo chiave

59) La riservatezza Utilizzando la crittografia simmetrica

60) Collegamento contro crittografia end-to-end

61) Key Distribution

62) La riservatezza del traffico

63) numeri primi

64) Teoremi di Fermat \\\ 's e di Eulero \\\' s

65) Test per Primality

66) Il teorema cinese del resto

67) Discrete logaritmi

68) Principi di Public-Key Cryptosystems

69) Algoritmo RSA

70) ottimale Asymmetric Encryption Padding

71) Gestione delle chiavi

72) Distribuzione di chiavi segrete Utilizzando crittografia a chiave pubblica

73) Diffie-Hellman Key Exchange

74) Esempio di algoritmo Deffie Hellman

75) Protocolli Key Exchange

76) L'uomo nel centro Attacco

77) curva ellittica aritmetica

Ogni argomento è completa di diagrammi, equazioni e altre forme di rappresentazioni grafiche per una migliore apprendimento e la comprensione rapida.

La crittografia è parte di informatica, corsi di formazione di ingegneria del software e delle tecnologie dell'informazione corsi di laurea di varie università.

Categoria : Istruzione

Ricerche associate

Da leggere