Norton Halt exploit defender

Norton Halt è una prima applicazione risponditore progettato per avvisare l'utente sulle ultime vulnerabilità di sicurezza di rottura e gli exploit che minacciano il dispositivo e le informazioni personali, consentendo agli aggressori di bypassare autorizzazioni di sistema, iniettare codice dannoso e installare applicazioni non autorizzate.

CARATTERISTICHE

· Rileva la vulnerabilità KRACK

· Rileva la vulnerabilità DirtyCow

· Rileva la vulnerabilità BlueBorne

· Profonda Malware Scanner (pilota) - Scansione per applicazioni malevoli

· Rileva la vulnerabilità QuadRooter

· Rileva la vulnerabilità Towelroot e vulnerabilità Mediaserver

· Rileva la vulnerabilità Path Traversal Zipfury e vulnerabilità portachiavi

· Rileva la vulnerabilità WifiHs20UtilityService

· Controlla il tuo dispositivo per la vulnerabilità Stagefright (compresi Stagefright 2.0)

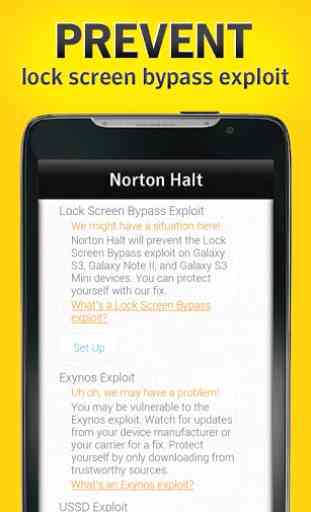

· Rileva la vulnerabilità bypass Blocca schermo

· Rileva la vulnerabilità serializzazione

· Verifica la presenza di browser che sono vulnerabili a Same Origin Policy Security Bypass

· Scansioni per le applicazioni che utilizzano le versioni vulnerabili del toolkit Apache Cordova

· Consente di sapere se il vostro dispositivo ha la vulnerabilità Fake ID

· Esegue la scansione del telefono per rilevare la vulnerabilità MasterKey e il virus Trojan Obad

· Previene bloccare più exploit schermo di bypass

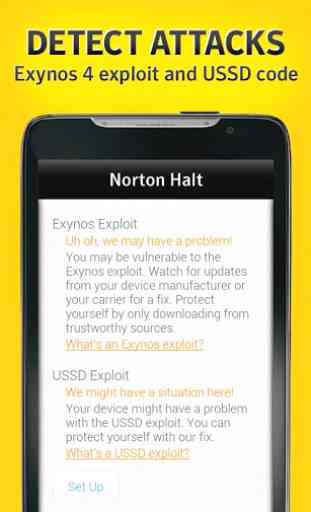

· Rileva Exynos 4 exploit e attacchi di codice USSD

· Blocca le richieste di codice USSD non autorizzate e ferma il dialer di eseguire codici USSD

· Aggiornato periodicamente per aiutare a proteggere contro le minacce e le vulnerabilità che possono esporre i dati personali e le informazioni finanziarie.

Profondo Malware Scanner (pilota)

Eseguire la scansione dei dispositivi per applicazioni malevoli. Il malware è identificato utilizzando più moderne tecnologie somiglianza basata su comportamento di Symantec Mobile Insight.

QuadRooter vulnerabilità (CVE-2016-2503, CVE-2016-2504, CVE-2016-2059, CVE-2016-5340)

Un app malintenzionato può sfruttare le vulnerabilità per ottenere i privilegi di root al dispositivo dell'utente.

Towelroot vulnerabilità (CVE-2014-3153)

Un'applicazione malintenzionato può sfruttare questa vulnerabilità per sradicare l'utenza.

Mediaserver vulnerabilità (CVE-2015-6616)

Un app malintenzionato può sfruttare questa vulnerabilità per eseguire codice arbitrario o causare negare di servizio, compromettendo la sicurezza del dispositivo.

Portachiavi vulnerabilità (CVE-2016-0728)

Un'applicazione malintenzionato può sfruttare questa vulnerabilità per eseguire codice arbitrario come utente del sistema, permettendogli di prendere potenzialmente controllo del dispositivo.

Zipfury vulnerabilità Path Traversal (CVE-2015-8780)

Un partito malintenzionato potrebbe creare un archivio di backup speciale, che una volta restaurato a un dispositivo vulnerabile, permette al malintenzionato di inserire i file in posizioni arbitrarie sul dispositivo, comprese le sedi di sistema privilegiate.

WIFIHS20UTILITYSERVICE vulnerability (CVE-2015-7888)

La vulnerabilità WifiHs20UtilityService consente agli aggressori di scrivere un file controllati ad un percorso arbitrario come utente sistema su alcuni dispositivi.

Stagefright VULNERABILITÀ (CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828, CVE-2.015-3.829, CVE-2015-3876 , CVE-2015-6602)

Un difetto software sfruttabile da remoto che colpisce il sistema operativo Android, consente a un utente malintenzionato di eseguire operazioni arbitraria dispositivo vittima attraverso esecuzione di codice remoto ed elevazione privilegi.

Blocco schermo BYPASS vulnerabilità (CVE-2015-3860)

La vulnerabilità schermo Bypass blocco permette a chiunque con accesso fisico al dispositivo per sbloccarlo potenzialmente senza conoscere la password corretta.

vulnerabilità BlueBorne

La vulnerabilità BlueBorne può essere sfruttata per consentire l'esecuzione di codice arbitrario o causare negazione del servizio, compromettere la sicurezza del dispositivo.

vulnerabilità DirtyCow

La vulnerabilità può essere sfruttata DirtyCow per consentire agli utenti locali di guadagnare privilegi sfruttando gestione non corretta di una caratteristica copy-on-write (COW) per scrivere una mappatura memoria di sola lettura.

vulnerabilità KRACK

KRACK (attacchi Reinstallazione chiave, KRACKs) è una grave debolezza nel protocollo WPA2. Questa vulnerabilità può essere sfruttata per rubare informazioni sensibili quali nome utente, numero di carta di credito, password, email, foto, e così via.

CARATTERISTICHE

· Rileva la vulnerabilità KRACK

· Rileva la vulnerabilità DirtyCow

· Rileva la vulnerabilità BlueBorne

· Profonda Malware Scanner (pilota) - Scansione per applicazioni malevoli

· Rileva la vulnerabilità QuadRooter

· Rileva la vulnerabilità Towelroot e vulnerabilità Mediaserver

· Rileva la vulnerabilità Path Traversal Zipfury e vulnerabilità portachiavi

· Rileva la vulnerabilità WifiHs20UtilityService

· Controlla il tuo dispositivo per la vulnerabilità Stagefright (compresi Stagefright 2.0)

· Rileva la vulnerabilità bypass Blocca schermo

· Rileva la vulnerabilità serializzazione

· Verifica la presenza di browser che sono vulnerabili a Same Origin Policy Security Bypass

· Scansioni per le applicazioni che utilizzano le versioni vulnerabili del toolkit Apache Cordova

· Consente di sapere se il vostro dispositivo ha la vulnerabilità Fake ID

· Esegue la scansione del telefono per rilevare la vulnerabilità MasterKey e il virus Trojan Obad

· Previene bloccare più exploit schermo di bypass

· Rileva Exynos 4 exploit e attacchi di codice USSD

· Blocca le richieste di codice USSD non autorizzate e ferma il dialer di eseguire codici USSD

· Aggiornato periodicamente per aiutare a proteggere contro le minacce e le vulnerabilità che possono esporre i dati personali e le informazioni finanziarie.

Profondo Malware Scanner (pilota)

Eseguire la scansione dei dispositivi per applicazioni malevoli. Il malware è identificato utilizzando più moderne tecnologie somiglianza basata su comportamento di Symantec Mobile Insight.

QuadRooter vulnerabilità (CVE-2016-2503, CVE-2016-2504, CVE-2016-2059, CVE-2016-5340)

Un app malintenzionato può sfruttare le vulnerabilità per ottenere i privilegi di root al dispositivo dell'utente.

Towelroot vulnerabilità (CVE-2014-3153)

Un'applicazione malintenzionato può sfruttare questa vulnerabilità per sradicare l'utenza.

Mediaserver vulnerabilità (CVE-2015-6616)

Un app malintenzionato può sfruttare questa vulnerabilità per eseguire codice arbitrario o causare negare di servizio, compromettendo la sicurezza del dispositivo.

Portachiavi vulnerabilità (CVE-2016-0728)

Un'applicazione malintenzionato può sfruttare questa vulnerabilità per eseguire codice arbitrario come utente del sistema, permettendogli di prendere potenzialmente controllo del dispositivo.

Zipfury vulnerabilità Path Traversal (CVE-2015-8780)

Un partito malintenzionato potrebbe creare un archivio di backup speciale, che una volta restaurato a un dispositivo vulnerabile, permette al malintenzionato di inserire i file in posizioni arbitrarie sul dispositivo, comprese le sedi di sistema privilegiate.

WIFIHS20UTILITYSERVICE vulnerability (CVE-2015-7888)

La vulnerabilità WifiHs20UtilityService consente agli aggressori di scrivere un file controllati ad un percorso arbitrario come utente sistema su alcuni dispositivi.

Stagefright VULNERABILITÀ (CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828, CVE-2.015-3.829, CVE-2015-3876 , CVE-2015-6602)

Un difetto software sfruttabile da remoto che colpisce il sistema operativo Android, consente a un utente malintenzionato di eseguire operazioni arbitraria dispositivo vittima attraverso esecuzione di codice remoto ed elevazione privilegi.

Blocco schermo BYPASS vulnerabilità (CVE-2015-3860)

La vulnerabilità schermo Bypass blocco permette a chiunque con accesso fisico al dispositivo per sbloccarlo potenzialmente senza conoscere la password corretta.

vulnerabilità BlueBorne

La vulnerabilità BlueBorne può essere sfruttata per consentire l'esecuzione di codice arbitrario o causare negazione del servizio, compromettere la sicurezza del dispositivo.

vulnerabilità DirtyCow

La vulnerabilità può essere sfruttata DirtyCow per consentire agli utenti locali di guadagnare privilegi sfruttando gestione non corretta di una caratteristica copy-on-write (COW) per scrivere una mappatura memoria di sola lettura.

vulnerabilità KRACK

KRACK (attacchi Reinstallazione chiave, KRACKs) è una grave debolezza nel protocollo WPA2. Questa vulnerabilità può essere sfruttata per rubare informazioni sensibili quali nome utente, numero di carta di credito, password, email, foto, e così via.

Categoria : Strumenti

Ricerche associate

Recensioni (5)

Pom. B.

20/mar/2014

Questo software non funziona con Android Kit kat e Note 3

Un. u. G.

14/ott/2012

leggere l'istruzione prima di clikkare avanti: è solo una riga ...

Un. u. G.

05/ott/2012

Subito funziona

Un. u. G.

08/ott/2012

Rimane inchiodato sulla videata di start e non c'èmodo di andare oltre. Rimosso, così è inutile

Ti dice solo se il dispositivo è vulnerabile o meno. Non esegue nessuna soluzione al problema quando riscontra vulnerabilità.