SSH Two-Factor Authentication

Questa applicazione è progettata per l'autenticazione SSH Two Factor.

Modo semplice e sicuro per proteggere i server da accessi non autorizzati.

AVVERTIMENTO:

** Per: amministratori di sistema

** Richiede l'installazione di software di terze parti

Si prega di notare che questa applicazione richiede internet su entrambi i lati per funzionalità complete.

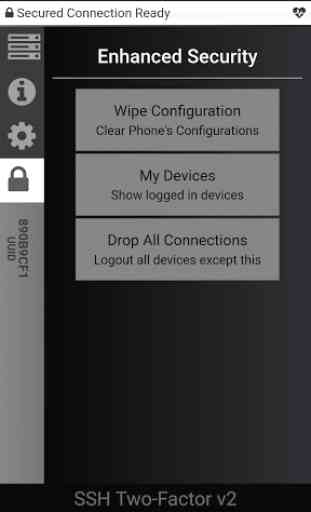

Informazioni sull'applicazione:

- Questa è un'applicazione destinata a un livello di sicurezza di secondo livello sull'accesso SSH.

- Pertanto questa applicazione viene richiamata se un accesso eseguito con successo tramite SSH.

Come funziona?

- Devi solo compilare e installare un file .cpp, quindi una riga aggiuntiva alla fine del file sshd_config.

- Una volta che un login SSH ha fatto il file binario invocato e sostituisce temporaneamente qualsiasi shell, quindi il meccanismo a due fattori inizia a questo punto.

- Apri semplicemente la tua app nel telefono e l'autorizzazione verrà richiesta immediatamente.

In base alle regole GDPR e alle altre norme sulla privacy, che è possibile leggere di seguito, questo servizio può memorizzare informazioni private come modello di telefono, datetime, tentativi di accesso, indirizzo IP e account di posta elettronica. Archiviamo informazioni altamente protette e criptate. Inoltre, utilizziamo le crittografie rigide per assicurarti che il tuo paese autorizzi l'uso della crittografia.

Caratteristiche:

- Funziona con qualsiasi tipo di shell, supporta anche sftp e rsync.

- Registrazione di tutti i tentativi di accesso

- (nuovo) Raggruppamento, ora è possibile condividere l'intero gruppo tra conti

- (nuovo) 3 tipi di meccanismi di autenticazione, permissiva, rigorosa, disabilitata

- Permissivo: consenti ora e per le ultime 6 ore qualsiasi tipo di accesso con stesso IP e gruppo.

- Stretto: ha sempre bisogno di verifica

- Disabilitato: autenticazione a due fattori disabilitata ma registrata.

- Questa applicazione tecnicamente non può vedere alcuna password SSH.

- Tuttavia questa applicazione è in cima allo strato SSH ma totalmente indipendente quindi non può essere utilizzata come backdoor e non sostituisce alcuna funzione SSH.

Perché è molto utile?

- Il 99% di un attacco "ssh-break-in" può essere mitigato

- Registri. e questo tipo di log sono indipendenti.

- Non ti rallenta, non è necessario essere autenticati per tutto il tempo

- Autenticazione basata sull'account, quindi se hai perso il dispositivo, effettua nuovamente il login

Annota sempre le tue chiavi di emergenza e testalo per evitare di bloccarti.

Esiste un'autenticazione offline se si verificano problemi di rete in base a una sfida temporale che può essere regolata.

** Attenzione, questo software attualmente in fase BETA, potrebbe contenere bug **

Modo semplice e sicuro per proteggere i server da accessi non autorizzati.

AVVERTIMENTO:

** Per: amministratori di sistema

** Richiede l'installazione di software di terze parti

Si prega di notare che questa applicazione richiede internet su entrambi i lati per funzionalità complete.

Informazioni sull'applicazione:

- Questa è un'applicazione destinata a un livello di sicurezza di secondo livello sull'accesso SSH.

- Pertanto questa applicazione viene richiamata se un accesso eseguito con successo tramite SSH.

Come funziona?

- Devi solo compilare e installare un file .cpp, quindi una riga aggiuntiva alla fine del file sshd_config.

- Una volta che un login SSH ha fatto il file binario invocato e sostituisce temporaneamente qualsiasi shell, quindi il meccanismo a due fattori inizia a questo punto.

- Apri semplicemente la tua app nel telefono e l'autorizzazione verrà richiesta immediatamente.

In base alle regole GDPR e alle altre norme sulla privacy, che è possibile leggere di seguito, questo servizio può memorizzare informazioni private come modello di telefono, datetime, tentativi di accesso, indirizzo IP e account di posta elettronica. Archiviamo informazioni altamente protette e criptate. Inoltre, utilizziamo le crittografie rigide per assicurarti che il tuo paese autorizzi l'uso della crittografia.

Caratteristiche:

- Funziona con qualsiasi tipo di shell, supporta anche sftp e rsync.

- Registrazione di tutti i tentativi di accesso

- (nuovo) Raggruppamento, ora è possibile condividere l'intero gruppo tra conti

- (nuovo) 3 tipi di meccanismi di autenticazione, permissiva, rigorosa, disabilitata

- Permissivo: consenti ora e per le ultime 6 ore qualsiasi tipo di accesso con stesso IP e gruppo.

- Stretto: ha sempre bisogno di verifica

- Disabilitato: autenticazione a due fattori disabilitata ma registrata.

- Questa applicazione tecnicamente non può vedere alcuna password SSH.

- Tuttavia questa applicazione è in cima allo strato SSH ma totalmente indipendente quindi non può essere utilizzata come backdoor e non sostituisce alcuna funzione SSH.

Perché è molto utile?

- Il 99% di un attacco "ssh-break-in" può essere mitigato

- Registri. e questo tipo di log sono indipendenti.

- Non ti rallenta, non è necessario essere autenticati per tutto il tempo

- Autenticazione basata sull'account, quindi se hai perso il dispositivo, effettua nuovamente il login

Annota sempre le tue chiavi di emergenza e testalo per evitare di bloccarti.

Esiste un'autenticazione offline se si verificano problemi di rete in base a una sfida temporale che può essere regolata.

** Attenzione, questo software attualmente in fase BETA, potrebbe contenere bug **

Categoria : Strumenti

Ricerche associate